Primeira página do caderno de prova:

Questão 11 (resposta:E):

Questão 12 (resposta:C):

I – Correta

II – Correta

III – Errada, são partições primárias (possuem letras como C e D), partições

lógicas compõem somente partições extendidas.

IV- Correta

Fotos das questões 13 e 14:

Questão 13

(resposta:A):

Extraído do Wikipedia:

“Pen Drive ou Memória USB Flash Drive é um dispositivo

de memória constituído por memória flash (EEPROM), com aspecto

semelhante a um isqueiro e uma...”

Questão 14(resposta:D):

Extraído de: http://origemdigital.blogspot.com.br/

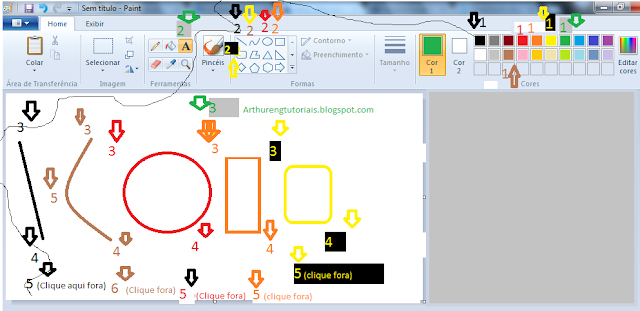

Word - Pincel de Formatação

Muita gente que utiliza o Word não sabe, mas existe uma ferramenta que

ajuda muito quando precisamos copiar apenas a formatação de um texto para outro

texto.

É a ferramenta Pincel de formatação:

Nas versões mais atuais do Word [2007 e 2010] ela se encontra na guia

Início [2007] e Página Inicial [2010], no grupo Área de Transferência.

Uso:

Imagine a seguinte situação: você precisa formatar uma palavra da

seguinte maneira:

1 - Fonte: Comic Sans MS;

2 - Tamanho: 16;

3 - Cor: Azul;

4 - Negrito;

5 - Itálico e

6 - Sublinhado.

Agora você descobre que precisa formatar mais 20 palavras no seu texto

com a mesma formatação.

Com a ferramenta Pincel de Formatação o seu trabalho se reduz a apenas

selecionar o texto que receberá a formatação do texto copiado.

Como Usar:

1 - Selecione o texto a ter a formatação copiada;

2 - Clique sobre a ferramenta Pincel de formatação;

3 - Selecione a palavra que receberá a formatação; Pronto, sua palavra

estará com a mesma formatação da palavra selecionada.

Obs.: Se você tem mais de uma palavra para aplicar a formatação, ao

invés de clicar uma vez na ferramenta Pincel de Formatação, dê um duplo-clique

sobre ela pois assim você irá travar o recurso de colar a formatação. Com isso

você não precisa clicar sobre ela para formatar a palavra seguinte. Para

desfazer a trava, basta clicar um vez sobre a ferramenta novamente.

Fotos das questões 15 e 16:

Questão 15 (resposta:D):

Explicação: A função DATA serve para

exibir a data em uma célula através do formato =data(ano;mês;dia), na

alternativa D, o formato estava inválido pois não havia “;” separando e fazendo

distinção entre ano mês e dia.

Questão 16: (resposta:B):

O Powerpoint usa extensão PPT que

praticamente só pode ser aberta com o próprio Powerpoint, por isso é

conveniente salvar em formato PDF, pois quase todo computador, celular, ou

notebook possui um programa para abrir documentos nesse formato.

Foto das Questões 17,18

Questao 17: (resposta:A):

É possível ver o IP do seu computador

olhando as configurações do Windows ou digitando

“ipconfig” no prompt de comando, o IP é um protocolo oficial (pode ser buscado

nos sites do IEEE), o TCP/IP também, sendo que se o TCP/IP trabalha sobre o IP,

logicamente é possível que seu computador com um endereço IP se comunique com

outros computadores numa rede local que possuam IP e utilizem TCP, desde que eles estejam

conectados via Ethernet diretamente ou via switch ou AP, o Ethernet é um

protocolo (oficial também) justamente com a função de montar infraestruturas

internas (LAN, ou rede local).

O TCP atua sobre o IP, o IP pode atuar sobre o ethernet.

Questão 18: (resposta:A):

Uma pegadinha, como sempre, você

mesmo pode abrir o navegador e conferir que a “A” é a resposta certa.

Questão 19: (resposta:D):

CCo, pois é cópia oculta.

Questão 20: (resposta:B):

Pishing é um golpe utilizado em sites da internet, portanto os navegadores internet são responsáveis por inibir ataques de pishing, e não o sistema operacional ou seu firewall:

Fotos das questões 19 e 20: